Stoppez Cryptolocker avant qu’il ruine votre journée

Ceci est pour les serveurs 2003R2, 2008R2 et 2012R2.

Le but est simple. Lorsqu’un poste sur le réseau est infecté, il encrypte les documents disponibles sur les serveurs auxquels il a accès.

S’il est possible d’empêcher l’infection en limitant dramatiquement les droits, cela provoque une gêne auprès des utilisateurs, et parfois de certaines applications.

Aussi, l’autre solution est de protéger les serveurs.

Mais voilà, le poste infecté est le poste client, et il encrypte les données sur le serveur, ce qui en soi, n’est pas une infection. Donc… l’antivirus sur le serveur sera inutile dans cette tache.

Alors, comment s’y prendre?

CryptoLocker créé des fichiers types et récurent dont on peut faire une liste.

Si un de ces fichiers apparaît sur le serveur… celui-ci peut lancer un courriel d’alerte à l’utilisateur, à l’administrateur, à la concierge, au beau frère du cousin de la tante par 3e alliance, et pourquoi pas, s’auto protéger en coupant l’accès de l’utilisateur.

Bon, effectivement l’option du beau frère est peu utile…

Comment faire?

Création de la liste des fichiers Crypto:

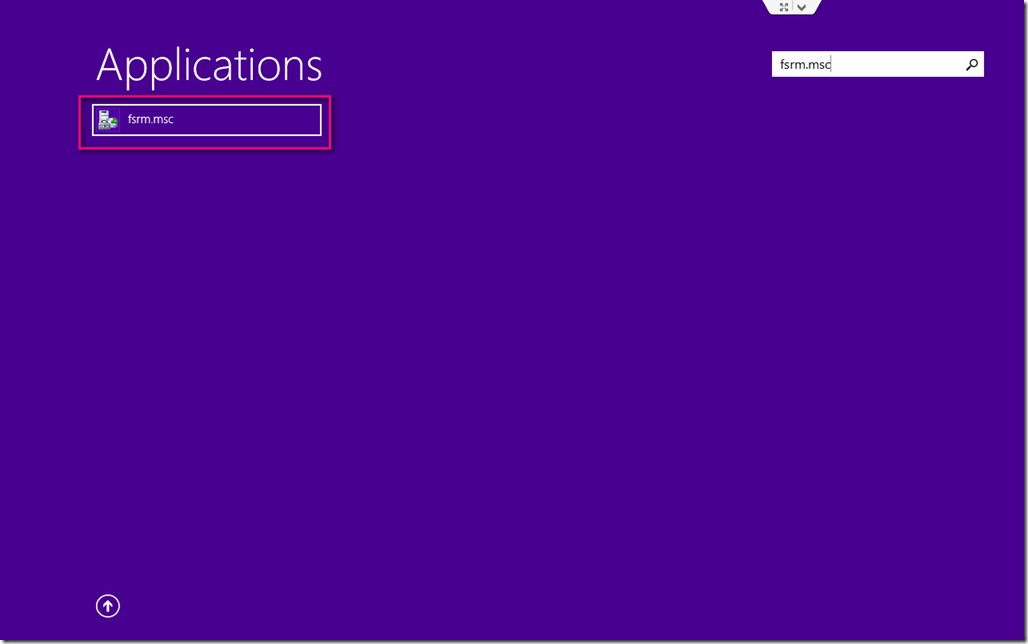

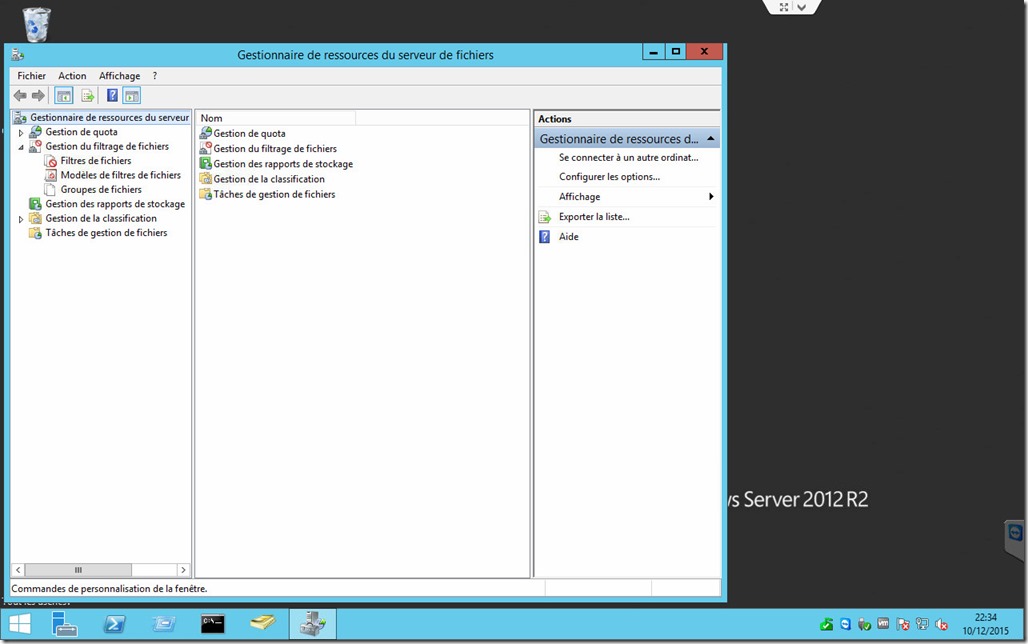

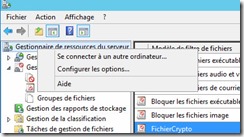

Ouvrir le gestionnaire de ressources du serveur de fichier

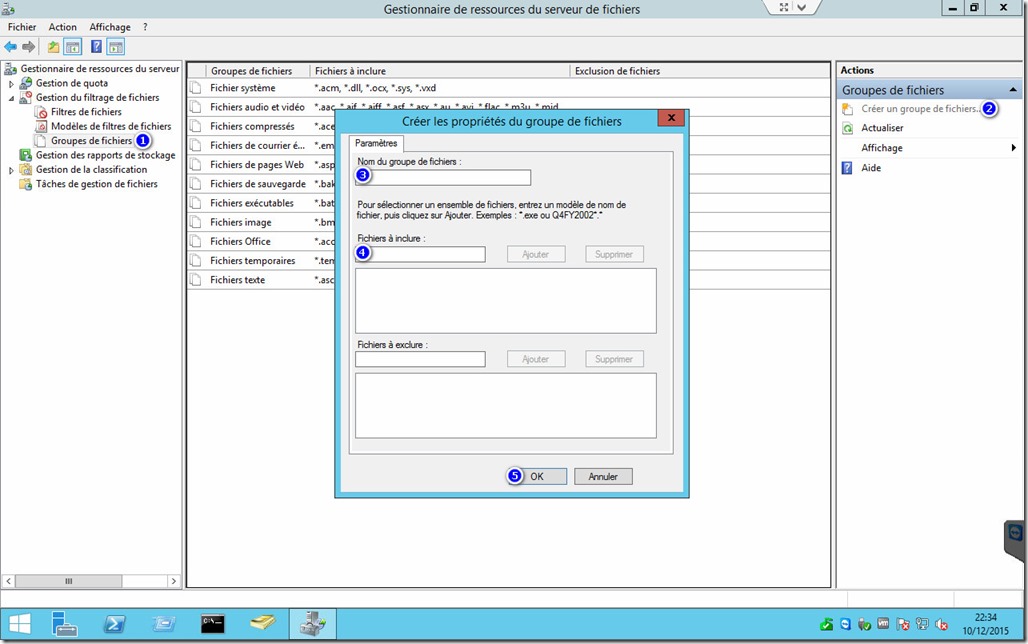

Il faut établir une liste de fichiers types créés par CryptoLocker:

Gestion du filtrage de fichiers

- Groupes de fichiers

- Créer un groupe de fichiers

- Nommer le groupe

- Ajouter les filtres

- Validez

J’ai nommé le groupe FichierCrypto

J’ai ajouté la liste suivante:

*.*AES256 *.*cry *.*crypto *.*darkness *.*enc* *.*exx *.*kb15 *.*kraken *.*locked *.*nochance *.*oshit *.aaa *.crjoker *.cryptotorlocker* *.ecc *.encrypted *.exx *.ezz *.frtrss *.crjoker *.locky *.micro *.r5a *.ttt *.vault *.vvv *.xxx *@gmail_com_* *gmail*.crypt *@india.com* *cpyt* *crypt* *decipher* *help_restore*.* *help_your_files*.* *how_to_recover*.* *recover_instruction*.* *install_tor*.* *keemail.me* *qq_com* *restore_fi*.* *ukr.net* *want your files back.* confirmation.key cryptolocker.* decrypt_instruct*.* enc_files.txt help_decrypt*.* help_recover*.* help_restore*.* help_your_file*.* how to decrypt*.* how_recover*.* how_to_decrypt*.* how_to_recover*.* howto_restore*.* howtodecrypt*.* install_tor*.* last_chance.txt message.txt readme_decrypt*.* readme_for_decrypt*.* recovery_file.txt recovery_key.txt vault.hta vault.key vault.txt your_files.url recovery+*.*

C’est en général les fichiers que CryptoLocker ajoute, ou les terminaisons des fichiers encryptés.

Bon… je vois parmi vous de gros paresseux qui n’ont pas envie de saisir la liste…

Voici un Batch. Copier/Coller dans un fichier texte, et enregistrer en FichierCryptoGroupFichier.bat

Il faut avoir créé le groupe avec un filtre au moins.

Exécutez le fichier sur le serveur… Et la liste est faite.

echo off filescrn.exe filegroup modify /filegroup:"FichierCrypto" /members:"*.*AES256|*.*cry|*.*crypto|*.*darkness|*.*enc*|*.*exx|*.*kb15|*.*kraken|*.*locked|*.*nochance|*.*oshit|*.aaa|*.cryptotorlocker*|*.ecc|*.encrypted|*.exx|*.ezz|*.frtrss|*.vault|*@gmail_com_*|*@india.com*|*cpyt*|*crypt*|*decipher*|*help_restore*.*|*help_your_files*.*|*how_to_recover*.*|*install_tor*.*|*keemail.me*|*qq_com*|*restore_fi*.*|*ukr.net*|*want your files back.*|confirmation.key|cryptolocker.*|decrypt_instruct*.*|enc_files.txt|help_decrypt*.*|help_restore*.*|help_your_file*.*|how to decrypt*.*|how_to_decrypt*.*|how_to_recover*.*|howtodecrypt*.*|install_tor*.*|last_chance.txt|message.txt|readme_for_decrypt*.*|recovery_file.txt|recovery_key.txt|vault.hta|vault.key|vault.txt" echo. pause exit

Création du modèle de filtre de fichiers:

Il faut maintenant mener une ou des actions par rapport à cette liste.

Dans: Gestion du filtrage de fichiers –> Modèle de filtres de fichiers

Créons un nouveau modèle de filtre.

Il faut lui donner un nom (FichierCrypto) mettre le filtre en passif, et sélectionner le groupe de fichier définit plus haut, FichierCrypto.

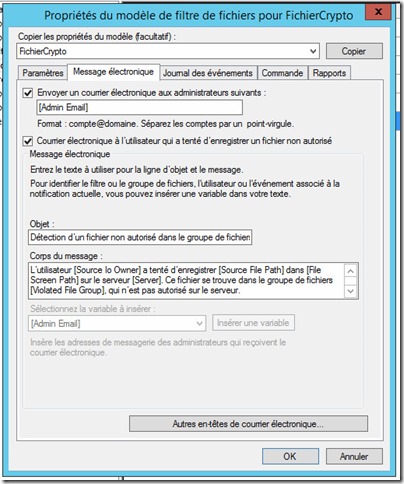

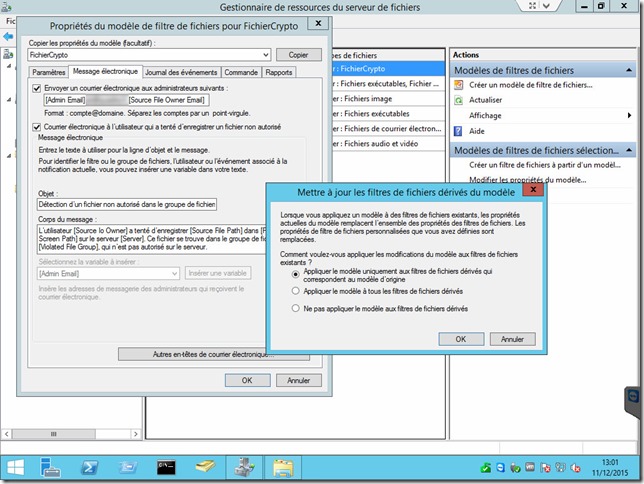

Onglet Messagerie électronique:

Vous définissez le message à adresser lors de la détection d’un fichier correspondant au filtre, et à qui l’adresser.

À mon humble avis, l’utilisateur, l’administrateur, et le support… et le beau frère.

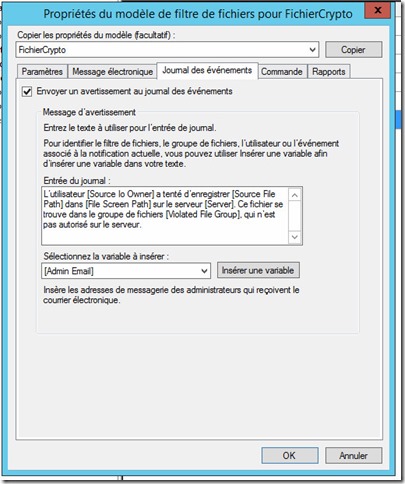

Onglet Journal des événements:

Il est toujours utile de laisser une trace de la détection de fichiers suspicieux.

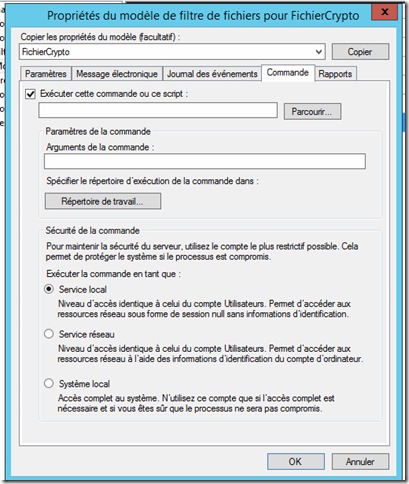

Onglet Commande:

Là, il s’agit de l’action à mener sur le serveur.

Faite un batch, sélectionnez-le via parcourir, afin qu’il s’exécute lors de la détection des fichiers.

Mais… quoi comme batch?

Par exemple, tuer les sessions en cours sur le serveur (si RDS car si il ne sert que de DATA, c’est inutile)

net session /delete /y

Si vous avez laissé le firewall en créant des règles, verrouiller le firewall de façon à bloquer l’accès pour rouvrir plus tard.

Ou couper les partages.

Ou envoyer un message à l’écran de tous les postes à travers un domaine.

Une fois fait, vous validez, Appliquez le modèle à tous les filtres de fichiers dérivés

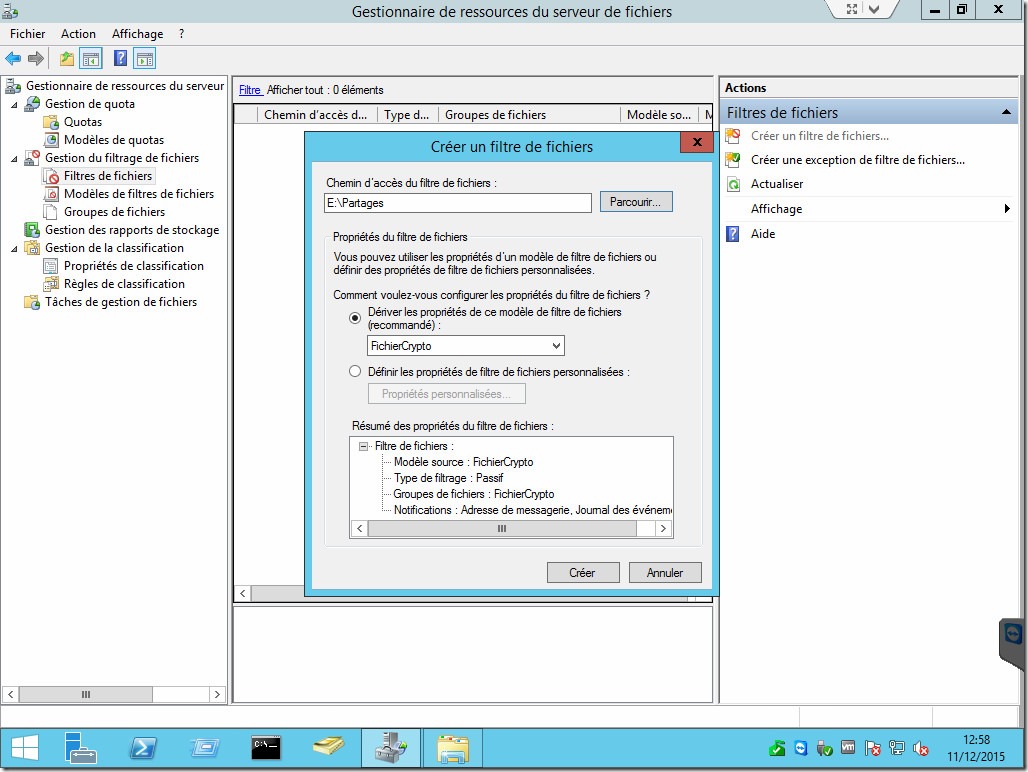

Puis il faut appliquer cette règle:

Créer un filtre de fichiers

Choisir le répertoire ou l’appliquer, la règle FichierCrypto

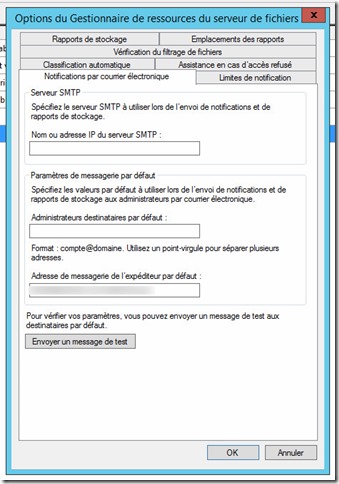

Et votre serveur SMTP? Vous l’avez configuré?

Il faut tout vous dire!

Clic-Droit sur gestion des ressources du serveur

Configurer les options

Et il ne vous reste plus qu’à compléter…

Mettez à 2min dans l’onglet Limites de notification.

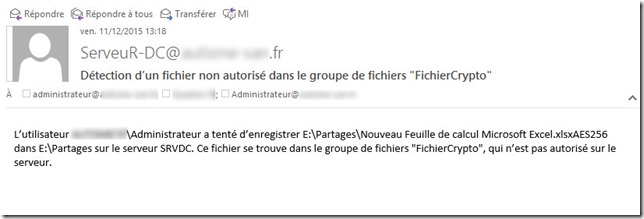

Ainsi, dès qu’un fichier est modifié par un crypto, vous recevez un courriel du type:

Évidemment, vous ne serez pas protégé contre CryptoLocker et ses amis.

Mais dès que le serveur est infecté… vous le savez. Vous gagnez de 1h à 3 semaines, si ce n’est plus, et vous limitez grandement la perte, et le temps de retour à la normale.

Quoi faire d’autre pour se protéger?

- Avoir un filtrage internet qui bloque les sites néfastes.

- Bloquer les URLs en IP depuis le firewall. Qui se connecte à une URL avec une adresse IP si ce n’est un vilain garçon?

- Bloquer les serveurs DNS externes, que seul vos serveurs DNS soient utilisable dans votre domaine.

- Avoir uniquement les ports nécessaires d’ouvert sur le firewall.

- Utiliser CryptoPrevent de Foolish IT sur les postes utilisateurs. (Les règles standards)

- Songez à la possibilité d’avoir une GPO ou SRP pour gérer une liste de logiciels autorisés.

- Un antivirus est impératif sur les postes des utilisateurs.

Et pour se désinfecter?

- Avoir une sauvegarde à jour (ou de quoi payer et de la chance…)

- Ransomware Decryptor de Kaspersky

- La procédure de base à tout nettoyage viral.